{youtube}ynB1inl4G3c{/youtube}

Yeni keşfedilen bir işlemci güvenlik açığı, 2008'ten bu yana üretilen herhangi bir Intel tabanlı bilgisayarda potansiyel olarak güvenli bilgileri riske sokabilir. Bulut tabanlı hizmetleri kullananların yanı sıra, Intel Software Guard Extensions veya SGX olarak bilinen dijital bir lockbox özelliğine de bağlı kullanıcıları etkileyebilir.

“Kullanıcılar güncellemeyi yükledikleri sürece, iyi olacaklar.”

Araştırmacılar, Ocak ayında Foreshadow adlı SGX güvenlik deliğini tespit ettiler ve Intel'e bilgi verdiler. Bu da Intel'in buluttaki daha geniş potansiyelini keşfetmesine yol açtı. Bu ikinci değişken olan Foreshadow-NG, Amazon ve Microsoft gibi bulut bilişim sağlayıcılarının tek bir büyük sunucuda binlerce sanal bilgisayar oluşturmak için kullandığı Intel tabanlı sanallaştırma ortamlarını hedefliyor.

Intel, her iki saldırı türüne karşı koruma sağlamak için yazılım ve mikro kod güncellemeleri yayınladı. Bulut sağlayıcıların, makinelerini korumak için güncellemeleri yüklemeleri gerekecek. Bireysel düzeyde, 2016'ten bu yana üretilen her SGX yetenekli Intel PC'nin sahiplerinin SGX'lerini korumak için bir güncellemeye ihtiyaçları olacak. Makinenin yapılandırmasına bağlı olarak, bu güncellemelerin bazıları otomatik olarak kurulurken, diğerleri manuel olarak kurulmalıdır.

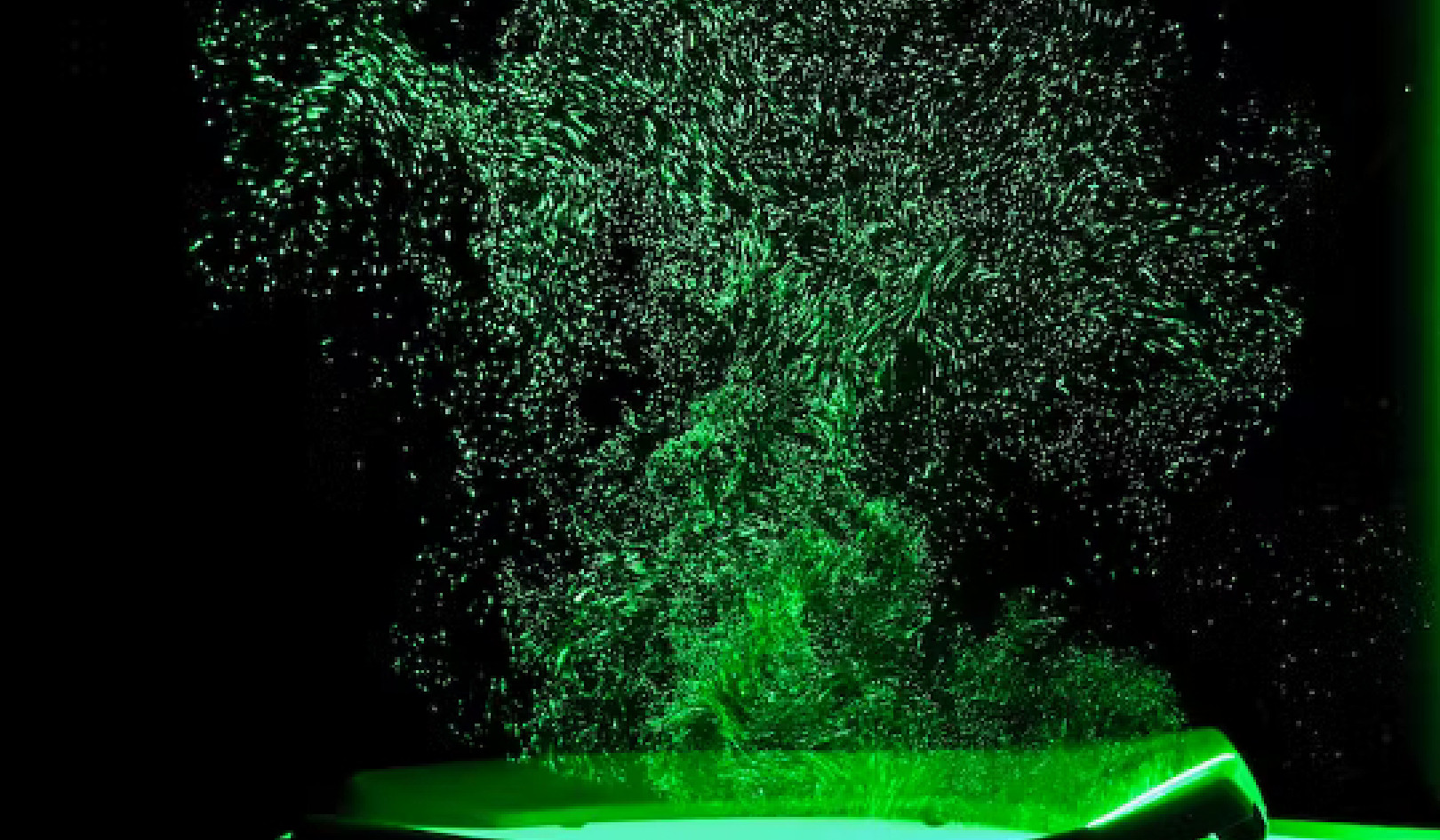

Araştırmacılar Ağustos 16’in Baltimore’daki Usenix Güvenlik Sempozyumu’ndaki kusurunu gösterecekler. Bu, 2018'in başlarında bilgisayar güvenliği dünyasını sarsan donanım tabanlı saldırılar olan Spectre ve Meltdown'a benzer. Araştırmacılar çoğu Intel tabanlı makinede bulunan çeşitli güvenlik özelliklerini bozmayı başardılar.

“Foreshadow-NG, birçok bulut tabanlı hizmet için verilen temel güvenlik özelliklerini kırabilir.”

Ofir Weisse, “SGX, sanallaştırma ortamları ve diğer benzer teknolojiler, bilgisayar kaynaklarını yeni şekillerde kullanmamızı ve buluta çok hassas veriler koymamızı sağladı - tıbbi kayıtlar, kripto para birimi, parmak izi gibi biyometrik bilgiler” dedi. Michigan Üniversitesi'nde bilgisayar bilimi ve mühendisliği alanında yüksek lisans öğrencisi araştırma görevlisi ve Usenix'te görünecek makalenin yazarı. “Bunlar önemli hedefler, ancak bunun gibi zayıflıklar dikkatlice ilerlemenin ne kadar önemli olduğunu gösteriyor.”

Software Guard Extensions, Foreshadow gösteri saldırı hedeflerinin günümüzde yaygın olarak kullanılmadığını gösterir. Bulut sağlayıcıların yalnızca bir kısmı ve birkaç yüz bin müşterisi kullandığı için, onunla donatılmış bilgisayarların büyük çoğunluğunda uyuyakaldı ve bu makineler şu anda savunmasız değil. Bununla birlikte, araştırmacılar tehdidin ürün kullanımıyla birlikte büyüyeceğine dikkat ediyor.

“Kullanıcılar güncellemeyi yükledikleri sürece iyi olacaklar. Ve aslında, PC sahiplerinin büyük çoğunluğu SGX kullanmıyor, bu yüzden şu anda büyük bir sorun olma ihtimali yok ”diyor ortak yazar Thomas Wenisch, bilgisayar bilimi ve mühendislik doçenti Michigan Üniversitesi. “SGX daha popüler hale gelirse ve henüz güncellenmemiş çok sayıda makine varsa, asıl tehlike gelecekte yatmaktadır. Bu yüzden bu güncelleme çok önemli. ”

SGX ve Foreshadow-NG

SGX, bir makinede “güvenli yerleşim bölgesi” adı verilen dijital bir kilit kutusu oluşturarak içerideki verilerin ve makinenin geri kalanından izole edilmesini sağlar. Bir makinenin güvenlik açığı tüm makineyi tehdit etse bile, SGX tarafından korunan verilerin, veri sahibinin dışındaki herkes tarafından erişilmez kalması gerekir.

Foreshadow-NG, bireysel bulut müşterilerinin sanal bilgisayarlarını büyük sunucularda birbirlerinden izole eden tutan dijital duvarı kırar.

SGX'in ana uygulaması, özel işletme bilgileri veya sağlık verileri gibi hassas bilgilerin, veri merkezi çalışanlarının bile korunan verilere erişemeyeceği üçüncü taraf veri merkezlerinde işlenmesini ve saklanmasını sağlamaktır. SGX ayrıca telif hakkıyla korunan dijital içeriğin dağıtımını da kontrol edebilir, örneğin bir filmi yalnızca belirli makinelerde izlenebilir hale getirir.

Foreshadow, SGX'in kilit kutusunu kırarak saldırganın içindeki verileri okumasını ve değiştirmesini sağlar. Bu, SGX'i hedef alan ilk saldırı olmasa da, şu ana kadarki en zarar verici.

“Önceki çalışma, zaman zaman bazı verileri alabilir. Foreshadow çoğu zaman verilerin çoğunu elde ediyor, ”diyor bilgisayar bilimi ve mühendisliği profesör yardımcısı Daniel Genkin. “Verileri okumanın yanı sıra, Foreshadow da bir onay anahtarı denilen şeyi çıkarır. Bu anahtar, saldırganların güvenli bir makine olarak maskelenmesine ve gizli veriler göndermeleri için insanları kandırmasına olanak tanıyor. ”

İkinci değişken, Foreshadow-NG, bireysel bulut müşterilerinin sanal bilgisayarlarını büyük sunucularda birbirlerinden izole eden tutan dijital duvarı kırar. Bu, bulutta çalışan kötü amaçlı bir sanal makinenin diğer sanal makinelere ait verileri okumasını sağlayabilir. Sanallaştırma kodu, 2008’ten bu yana üretilen her Intel tabanlı bilgisayarda bulunur.

Bilgisayar bilimi ve mühendisliği profesörü yardımcısı Baris Kasıkçı, “Foreshadow-NG, birçok bulut tabanlı hizmet için verilen temel güvenlik özelliklerini kırabilir” diyor.

Saldırılar nasıl çalışır?

Her iki güvenlik açığı varyantı, yan kanal saldırısı olarak bilinen şeyi kullanarak kurban makinesine erişim kazanıyor. Bu saldırılar, görünüşte zararsız bilgilerdeki kalıpları gözlemleyerek sistemin işleyişi hakkında bilgi çıkarıyor; örneğin, makinenin belleğine erişmesi ne kadar sürüyor. Bu, makinenin iç çalışmalarına erişmek için kullanılabilir.

Saldırı daha sonra spekülatif yürütme adı verilen bir özellikten yararlanarak sistemin işlemcisini karıştırır. Tüm modern CPU'larda kullanılan spekülatif işlem, işlemciden esasen ne yapması isteneceğini tahmin etmesini ve buna göre plan yapmasını sağlayarak işlemeyi hızlandırır.

Saldırı spekülatif yürütmeyi bir dizi yanlış tahminde yönlendiren yanlış bilgilerle beslenir. Arızalı bir GPS’i takip eden bir sürücü gibi, işlemci umutsuzca kaybolur. Bu karışıklık daha sonra mağdur makinesinin hassas bilgileri sızdırmasına neden olmak için kullanılır. Bazı durumlarda, kurban makinesindeki bilgileri bile değiştirebilir.

Bu güvenlik açıkları büyük hasara yol açmadan önce ortaya çıksa da, işe dahil olan lisansüstü öğrenci araştırma görevlisi Ofir Weisse, güvenli yerleşim bölgesi ve sanallaştırma teknolojilerinin kırılganlığını ortaya çıkardıklarını söylüyor. Teknolojileri güvende tutmanın anahtarının tasarımları araştırmacılar tarafından açık ve erişilebilir hale getirdiğine ve böylece güvenlik açıklarını hızla tespit edip onarabileceklerine inanıyor.

Projedeki diğer araştırmacılar Belçika imar-DistriNet araştırma grubundan; Technion İsrail Teknoloji Enstitüsü; ve Adelaide Üniversitesi ve Data61.

Çalışmaya destek Araştırma Fonu KU Leuven, Technion Hiroshi Fujiwara siber güvenlik araştırma merkezi, İsrail Siber Bürosu, Ulusal Bilim Vakfı, ABD Ticaret Bakanlığı, Ulusal Standartlar ve Teknoloji Enstitüsü, 2017-2018 Rothschild Doktora Sonrası Bursu'ndan geldi. ve DARPA.

Foreshadow hakkında daha fazla bilgi için: ForeshadowAttack.com.

Kaynak: Michigan Üniversitesi

İlgili Kitaplar

at InnerSelf Pazarı ve Amazon